تعد تحديات CTF للمبتدئين بوابة الدخول إلى عالم الأمن السيبراني والاختراق الأخلاقي، فلطالما حلمت بأن أصير هكرًا محترفًا يمكنني اختراق الأجهزة والوصول للمعلومات، لا يقف جدار ناري في وجهي، ولا يستطيع مضاد للفيروسات كشف البرامج الخبيثة التي أصنعها! ولم أكن أعرف من أين أبدأ، حتى وجدت تحديات CTF.

⚠️ تحذير: هذا الدليل سيجعلك تخطو خطوتك الأولى في عالم أمن المعلومات، وستكتشف كيف ستساعدك تحديات CTF لتجاوز عقبة البداية في الأمن السيبراني.

⚠️ تحذير: هذا الدليل سيجعلك تخطو خطوتك الأولى في عالم أمن المعلومات، وستكتشف كيف ستساعدك تحديات CTF لتجاوز عقبة البداية في الأمن السيبراني.

CTF ما هي تحديات

لو أمكننا القيام بتحدي CTF في الواقع المحسوس، لكانت لعبةً جماعية، يتم فيها إخفاء لعبة صغيرة معروفة الشكل والحجم في بيئة مناسبة، ويُطلب من اللاعبين البحث عنه، ويكون مصمم التحدي قد أخفى العديد من الدلائل لمساعدة اللاعبين في الوصول إلى العلم!

أما في تحديات CTF الرقمية، فيتم إخفاء عبارة لها نمط محدد (مثلًا تبدأ بعبارة picoCTF ثم رموز وأرقام بين قوسين) يتم إخفاء هذه العبارة في مكان إلكتروني ما، وتتعدد هذه الأماكن بتعدد أنماط التحديات، وتختلف الدلائل وطرق الوصول إليها باختلاف مجالات الأمن السيبراني نفسها.

عندما يجد اللاعب العلم السري يقوم بإرساله إلى الموقع الإلكتروني، الذي يتحقق منه ويخبر اللاعب فيما إذا كان قد فاز في التحدي أو أنه وضع علمًا خاطئًا.

أما إن أردنا تخصيص تحديات CTF للمبتدئين بمثال، فهي أشبه بأن تكون جولة تعليمية في المجالات المختلفة للتعرف على المجال وأهم الأدوات المتاحة فيه.

المهارات اللازمة للبداية

القاعدة الذهبية للإنجاز هي أن تعرف أنك لن تكون جاهزًا للبدء أبدًا، ابدأ فقط.

في مجال الأمن السيبراني، يحمل الممارس المحترف قاعدة معارف واسعة في مجالات عديدة، تبدأ من أساسيات علوم الحاسب مثل التحويل بين أنظمة العد الثنائي، والست عشري، وترميز ASCII وطرق التلبيد Hashing والتشفير Cryptography، وتمر إلى استخدام أنظمة التشغيل مثل Linux، ثم إلى لغات البرمجة مثل Python و ++C، وتتوسع الدائرة أكثر فأكثر لتشمل مجال الشبكات Networking وبرمجة الويب Web والهندسة العكسية للبرامج Reverse Engineering، ولكن البداية لا تتطلب كل هذا، فتحديات CTF للمبتدئين تتطلب منك البدء فقط بأي منها لتأخذ بيدك إلى الأدوات والمعلومات المطلوبة بسلاسة.

بعض الأدوات يمكنك تعلمها في دقائق، وبعض المهارات يكفي أن تتدرب لمدة ساعتين للتمكن منها، ولن تفيدك المعارف النظرية حتى تنزل إلى ساحة التطبيق العملي.

منصة picoCTF لتحديات CTF

بعد بحث قصير عن منصات تحديات CTF ستجد العديد من الخبراء ينصحون بالبدء بمنصة picoCTF لسهولة استخدام واجهتها، وأيضًا لتدرج الصعوبة في تحدياتها مع شمولية في المجالات التي تتناولها.

ولقد قُمت بالفعل بحل جميع التحديات السهلة على هذه المنصة، وسأختصر في هذه المقالة تجربتي سريعًا،

وأساعدك أنت أيضًا للبدء في التحدي.

تجربتي الشخصية في التعلم

شخصيًّا، كنت أهرب إلى الأسهل، كي أستمر في التمرين، فأقوم بالبحث عن تحديات CTF التي قام أكبر عدد من الناس بحلّه، وأحاول حله لمدة قصيرة (نصف ساعة مثلًا) فإن كان في ذهني أفكار، حاولت تطبيقها، وإلا انطلقت إلى أدوات الذكاء الصنعي لمساعدتي، وغالبا أستخدم Deepseek، فإن لم يستطع Deepseek مساعدتي، انطلقت إلى Google وكتبت اسم التحدي، ثم أقوم بقراءة أحد الشروحات (وهي كثيرة) وتسمى Writeups أو أقوم بمشاهدة مقطع YouTube عن التحدي (وهي كثيرة أيضًا) وبمجرد أن أتجاوز العقبة التي وقفت عندها، أتوقف عن القراءة أو المشاهدة، وأحاول الإكمال بنفسي.

ومن أهم عوامل النجاح في عملية التعلم، هي أخذ الملاحظات أثناء العمل، وعند الوصول إلى النتيجة، وتلخيص طريقة الحل أو الأدوات المستخدمة.

أنصح شخصيا باستخدام برنامج Obsidian لأخذ الملاحظات وترتيب المعلومات والأفكار والمحاولات الناجحة والفاشلة على السواء.

جولة سريعة في الواجهات

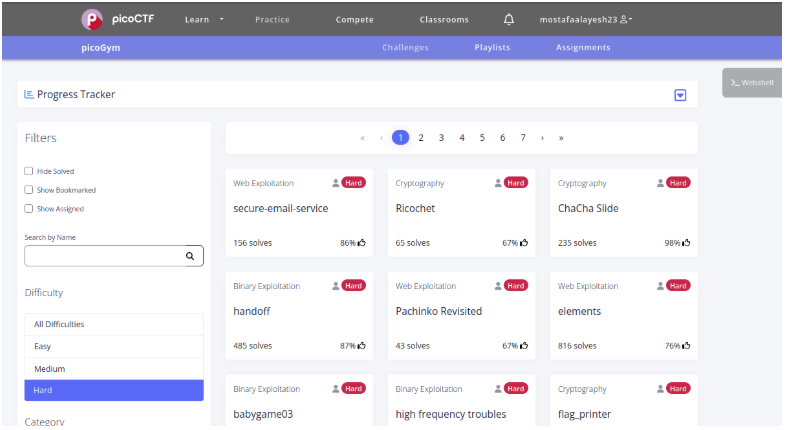

عند الدخول إلى موقع picoCTF وتسجيل حساب جديد على المنصة، يمكننا الوصول إلى التحديات المتاحة من واجهة practice.

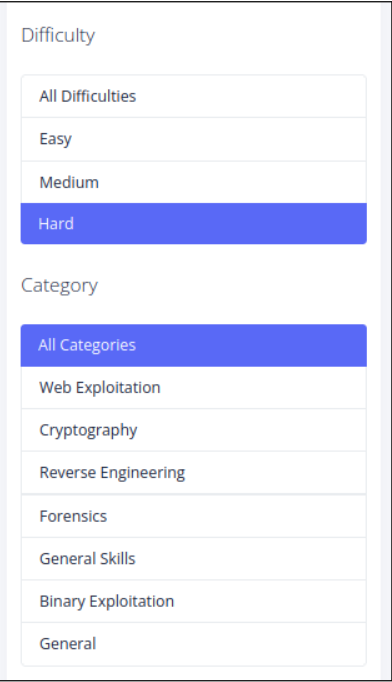

ونرى على الجانب الأيسر، مرشّحات تسمح باختيار الصعوبة أو المجال الأمني الذي نريد حل التحديات فيه.

وفي كل تحدٍّ من التحديات، قد تختبر قدراتك السابقة، أو قد تتعلم شيئًا جديدًا، وفي الحالتين، ستتحسن مهاراتك الأمنية، وتتسع قاعدة معارفك السيبرانية، وبما

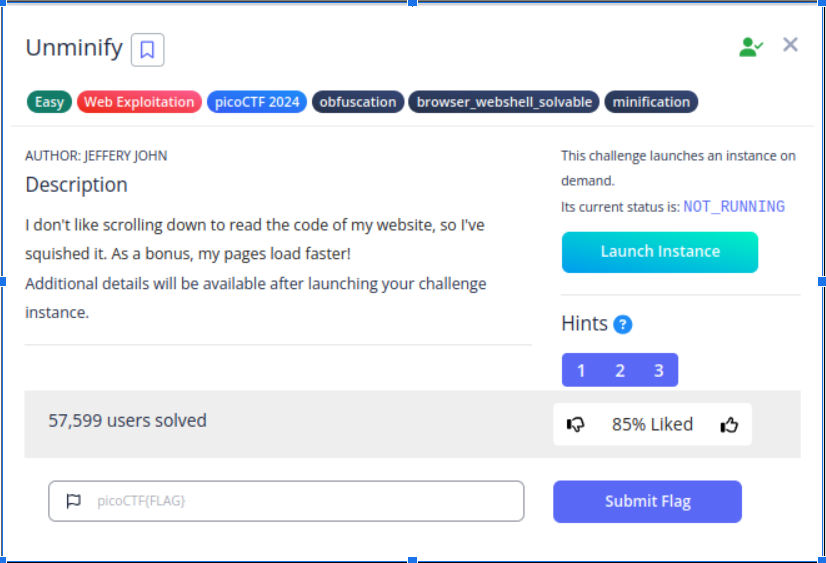

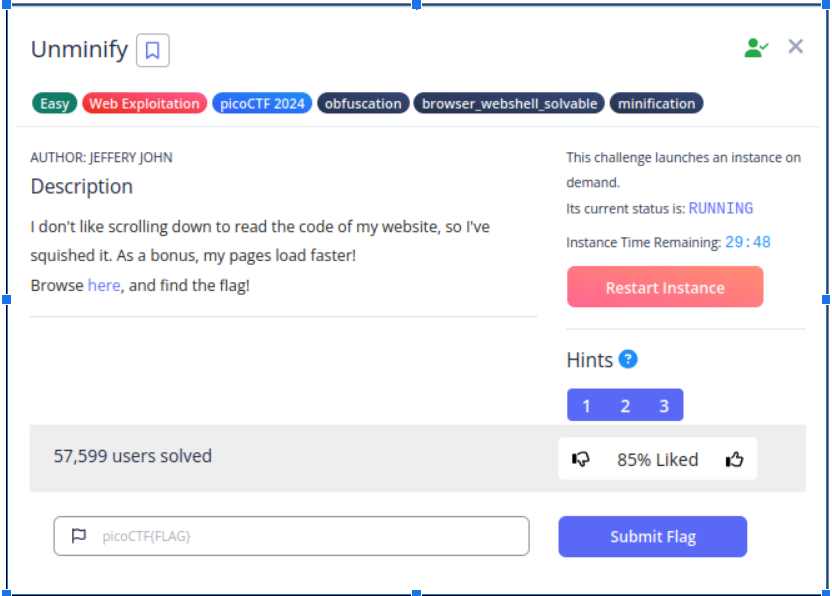

أن مقالنا هذا يتحدث عن تحديات CTF للمبتدئين، فإنه ينصحك بأن تختار مستوى السهولة Easy في البداية.بعد أن تختار أحد التحديات (وقد اخترت تحديًا يمكنك حلّه من المتصفح الآن مباشرة: Unminify) ستظهر لنا الواجهة المنبثقة التالية:

نجد هنا نص التحدي، والتلميحات، ورابط الموقع الذي يُخفي العلم ضمنه.

عندما ننقر على زر Launch Instance سيتم تشغيل نسخة من الموقع خاصة بك لتفحصها.

وعندما ننقر على رابط الموقع، سيأخذنا المتصفح إلى النسخة المنشأة من الموقع.

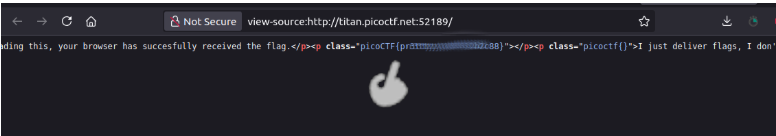

يبدو الموقع بسيطًا، ويقول: “إن كنت تقرأ هذا، فإن المتصفح قد استقبل العلم بنجاح”، ولكن هذا ما يظهر للمستخدم، فما الذي استقبله المتصفح؟ وهذا ما يدفعنا إلى قراءة الشيفرة المصدرية لHTML الذي استقبله المتصفح، عند طريق الاختصار Ctrl + U الذي يأخذنا إلى مصدر الصفحة Page source.

اقرأ كود HTML بتمعّن وستعثر على العلم المخبأ، الذي يتظاهر بأنه class.

ننسخ نص العلم، ونلصقه في الخانة المناسبة على picoCTF، ثم ننقر زر Submit flag، لإرسال العلم إلى المنصة والتحقق منه.

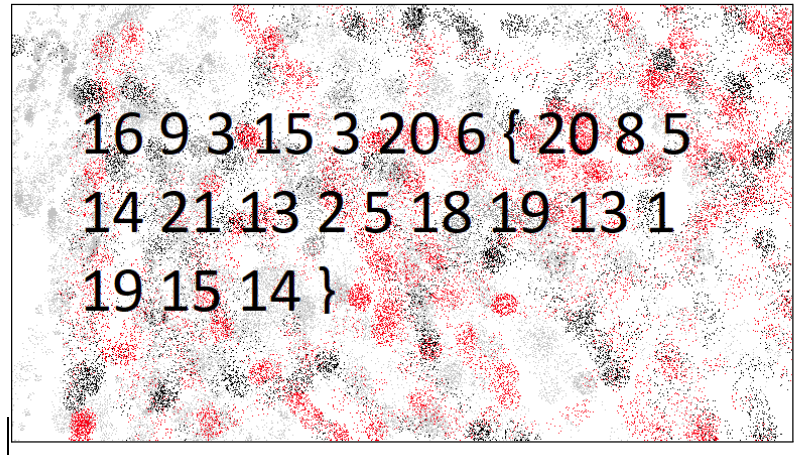

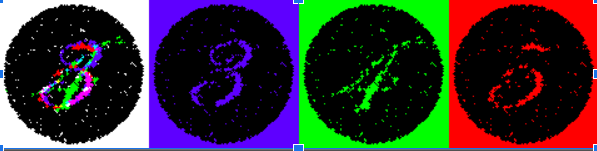

هذه الصورة تخفي الكثير

يرجع هذا التحدي إلى مجالٍ مخصص بالأدلة الجنائية الرقمية Forensics حيث تستخدم أدوات لإخفاء المعلومات ضمن ملفات غير مخصصة لذلك، كوضع نص سري ضمن ملف صورة (جرّب بنفسك)، أو إدخال صورة بداخل أخرى، تكون إحداهما ظاهرة والأخرى مختفية ضمنها، أو بتضمين بيانات ضمن اتصال شبكي بحيث لا تظهر للمستخدم.

من أبسط هذه الطرق، الكتابة بالحبر السري، أو بماء الليمون على ورقة بيضاء! ستبدو الورقة بيضاء ولكن بمعالجة مناسبة، ستظهر الكتابة.

ما رأيك لو تجرّب مهاراتك مع هذه الصورة أيضًا:

هل تبدو لك الأرقام ذات معنى؟ هل يمكنك استبداله بحروف؟

مجالات تحديات CTF

حان الوقت الآن للحديث عن المجالات المتنوعة التي تشملها تحديات CTF بعد أن كسرنا الجليد بيننا وبينها.

مجال ثغرات الويب Web exploitation

قد يكون قد تم إخفاء العلم في الشيفرة المصدرية لصفحة HTML أو ربما في Javascript أو CSS، ربما ستحتاج لمراقبة طلبات الصفحة على الشبكة باستخدام أدوات المتصفح، قد يكون الموقع مصابًا بثغرة SQL Injection مما يسمح بحقن استعلامات SQL والوصول إلى جداول غير مسموح الوصول إليها، وربما تكون الواجهة مصابة بثغرة XSS، أو أنه بالإمكان رفع أي ملف للخادم وتنفيذه لاحقًا للوصول إلى صلاحيات root على الخادم!

ليس عليك أن تتعلم كل ذلك قبل أن تبدأ بحل تحديات CTF للمبتدئين، ابدأ بالمحاولة، ثم ابحث وتعلم عندما تفرغ جعبتك من الأفكار.

مجال التشفير Cryptography

تكون الأعلام في هذا المجال أمام عينيك، ولكنك لا تستطيع فك مفتاح قفلها، وعليك معرفة التشفير المستخدم ومفاتيحه، ثم العمل على فك هذه الشيفرة للوصول إلى العلم.

قد شفّرت هذه العبارة ZBFGNSN NYNLRFU باستخدام تشفير قديم، يُسمى تشفير قيصر، ويمكنك استخدام هذه الأداة المتاحة على الشابكة لفك تشفيرها.

مجال التحقيق الجنائي الرقمي Forensics

يكون العلم في هذا العالم مخبّأً بطرق لا تخطر على بال، وفي كل تحدٍّ جديد ستتعلم طرقًا جديدة لإخفاء البيانات، ومن أبرز العلوم التطبيقية المرتبطة بهذا المجال، علم التورية Steganography.

وقد وجدت شخصيا أن تحديات CTF للمبتدئين في هذا المجال تحديدًا، تعطي المتعلم دفعة معنوية قوية، وذلك لأن هذا المجال يتطلب التفكير وحل المشاكل واستخدام بعض الأدوات، دون الحاجة إلى معرفة متعمقة في علوم الحاسوب.

مجال ثغرات البرامج التنفيذية Binary exploitation

في هذه التحديات ستحاول اكتشاف الثغرات الأمنية في البرامج التنفيذية واستغلالها للوصول إلى العلم المخبأ، ومن أشهر هذه الثغرات ثغرة Buffer Overflow واستغلال Heap Exploitation.

مجال الهندسة العكسية Reverse Engineering

سنحاول في هذه التحديات تتبع سير البرامج بلغة الآلة، لمعرفة الأماكن التي يتم فيها تنفيذ بعض التعليمات أو تخزين بعض النصوص، ربما يكون العلم أحدها، وتُعتبر أداة Ghidra و OllyDbg الأشهر في هذا المجال.

أدوات التحديات

في كل مجال من مجالات تحديات CTF توجد أدوات مساعدة، ربما بعضها يقوم بفك التشفير أو فك ترميز base64، أو كشف النصوص المخبأة في الصور، أو اعتراض البيانات المرسلة من المتصفح إلى الموقع، أو فك البرنامج التنفيذي وتتبع آلية سيره.

وفي كل تحدٍّ، ستكتشف عند قراءة المكتوبات Writeups المرتبطة به على الشابكة، أدوات جديدة، وهي نفسها الأدوات التي يستخدمها العاملون في مجال الأمن السيبراني لكشف الثغرات أو استغلالها.

تعلمك لهذه الأدوات، وإتقان العمل عليها، هو علامة فارقة بين المبتدئ والمتوسط في هذا المجال، وكلما زادت الأدوات في حقيبة أدواتك، وزادت مهارتك في استخدامها، مع معرفة مكان استخدام كل واحدة منها، فأنت على الطريق الصحيح في احتراف هذا المجال.

ابدأ بحل التحدي الأول

سأذكر لك بعض المهارات والمعلومات التي تحتاجها للبدء فورًا، وكما ذكرت لك سابقًا، إن تعذر عليك حل التحدي، فابحث عنه على الشابكة أو على YouTube أو اسأل أحد عملاء الذكاء الصنعي ليدلّك على كيفية الوصول إلى الحل، وسأذكر فيما يلي أبسط المهارات العامة التي تحتاجها لحلّ تحديات CTF للمبتدئين:

– فهم نمط العد الثنائي والتحويل بينه وبين النظام العشري (إن كنت تعرف كيف تقوم بذلك، ستتمكن من حل هذا التحدي) وإن لم تكن تعرف كيف تقوم بهذا التحويل، فيمكنك استخدام الأدوات المتاحة على الشابكة.

– فهم أنظمة العد والتحويلات بينها وبين النظام العشري، جرب حل هذا التحدي.

– فهم جدول ASCII وكيفية ترميز الحروف بواسطة الأعداد، سيتيح لك حل هذا التحدي

– العمليات على الأعداد الثنائية، ستسمح لك بحل هذا التحدي

– نظام العد base64 المستخدم كثيرًا في الويب، تعلمته أصلًا من حل هذا التحدي

– برمجيات لينوكس البسيطة مثل cat و grep والتنقل بين الملفات والمجلدات، جربها من هنا

– برمجيات لينوكس الخاصة بالاتصال عبر الخوادم مثل net cat و ssh، ربما ستجربها للمرة الأولى من هنا

سأتوقف هنا لأقول، إن كنت تعرف أيًا مما سبق، فهناك العديد من التحديات التي ستتمكن من حلها، وإن لم تكن تعرف فهذه فرصتك للتعلم من خلال اللعب! نعم فتحديات CTF للمبتدئين ليست سوى منهاج تعليمي بواسطة اللعب، ولو أن كل مناهجنا الدراسية تتحول إلى تحديات من هذا النمط، لكان التعليم أكثر متعة وإفادة بما لا يُقارن!

– إن كنت تعرف كيف تشغّل برامج بايثون فيمكنك حل هذا التحدي

– وإن كان بإمكانك أن تقرأ الشيفرة البرمجية وتصلحها، فعليك بهذا التحدي

– هل تعرف كيف تترجم شيفرة Java وتشغلها؟ هذا التحدي يناسبك

– ما أكثر البرامج التي تحتوي ثغرات برمجية، حاول أن تقرأ الشيفرة الموجودة في هذا التحدي للعثور على الثغرة

– هل تعلمت من قبل طريقة MD5 في الHashing، جرّب أن تحل هذا التحدي

– أنا لا أستخدم لغة Rust في عملي اليومي، ولكنني استطعت حل هذا التحدي

– هل تخيلت يومًا أن تتمكن من كتابة شيفرة برمجية دون أن ينتبه أحد لذلك! ربما ظنوها كلمات أغنية! ستتفاجأ من هذا التحدي

ماذا الآن؟

مررنا في هذا المقال في جولة سريعة حول ما يمكن أن تستفيده من منصة التحديات picoCTF، ستتسع دائرة معارفك البرمجية والحاسوبية والأمنية، وتكتسب بعض المهارات التي تمكنك بالفعل من زيادة حسك الأمني في الحياة العملية.

احتوت مقالتنا على روابط تحديات CTF للمبتدئين، تشمل تصنيف المهارات العامة General Skills وأنصحك بتجربة جميع التحديات المذكورة في المقال، وأخذ الملاحظات وتخليص تجربتك، وإخبارنا بها في التعليقات.

#أمن_المعلومات

#الأمن_السيبراني

#تحديات_CTF

#هاكر_أخلاقي

#تعلم_الاختراق

#مبتدئين_الأمن_السيبراني

#picoCTF

#تكنولوجيا

#الحماية_الرقمية

#تعلم_التشفير

#هندسة_عكسية

#ثغرات_الويب

#التحقيق_الجنائي_الرقمي

#تشفير_البيانات

#ستيغانوغرافي

#ثغرات_البرامج

#لينوكس

#بايثون

#أدوات_الهاكر

#أمن_المعلومات

#الأمن_السيبراني

#تحديات_CTF

#هاكر_أخلاقي

#تعلم_الاختراق

#مبتدئين_الأمن_السيبراني

#picoCTF

#تكنولوجيا

#الحماية_الرقمية

#تعلم_التشفير

#هندسة_عكسية

#ثغرات_الويب

#التحقيق_الجنائي_الرقمي

#تشفير_البيانات

#ستيغانوغرافي

#ثغرات_البرامج

#لينوكس

#بايثون

#أدوات_الهاكر